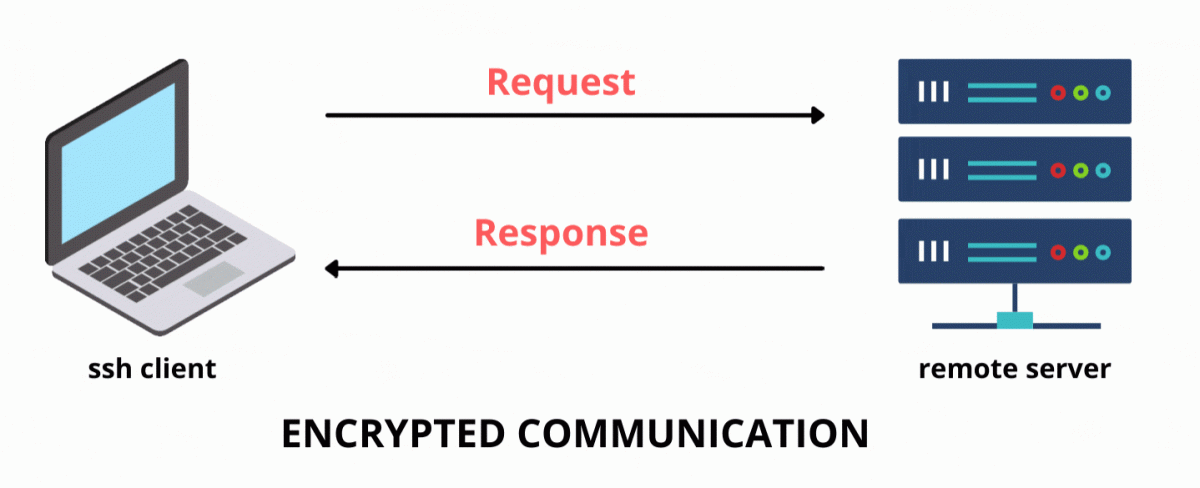

SSH (Secure Shell) adalah protokol yang umum digunakan untuk mengakses server secara remote. Namun, karena popularitasnya, SSH juga menjadi target utama serangan, terutama serangan brute force. Dalam artikel ini, kita akan membahas apa itu serangan brute force, bagaimana cara melindungi server SSH dari serangan tersebut, dan langkah-langkah yang dapat diambil untuk meningkatkan keamanan server Anda.

Apa Itu Serangan Brute Force?

Serangan brute force adalah metode untuk mendapatkan akses ke sistem dengan mencoba berbagai kombinasi username dan password secara berulang-ulang hingga akses berhasil didapatkan. Serangan ini sering kali dilakukan oleh bot atau skrip otomatis yang dapat mencoba ribuan kombinasi dalam waktu singkat.

Mengapa SSH Menjadi Target?

SSH adalah salah satu cara paling umum untuk mengelola server, dan banyak administrasi sistem yang menggunakan username "root" atau password yang lemah. Kelemahan ini menjadi celah bagi penyerang untuk melakukan serangan brute force.

Langkah-Langkah Melindungi SSH Server

Berikut adalah beberapa langkah efektif yang dapat Anda terapkan untuk melindungi server SSH dari serangan brute force.

1. Gunakan Password yang Kuat

Salah satu cara paling sederhana namun efektif adalah menggunakan password yang kuat. Pastikan untuk:

- Menggunakan kombinasi huruf besar, huruf kecil, angka, dan simbol.

- Menghindari penggunaan kata yang mudah ditebak, seperti "password" atau tanggal lahir.

2. Ubah Port Default

Port SSH default adalah 22, yang umum dikenal. Mengubahnya ke port lain yang tidak biasa dapat mengurangi jumlah serangan otomatis.

# Ubah port di file konfigurasi SSH

sudo nano /etc/ssh/sshd_config

# Temukan baris yang berisi "Port 22" dan ubah angkanya

Port 2222

Setelah mengubahnya, pastikan untuk me-restart service SSH:

sudo systemctl restart sshd

3. Nonaktifkan Login Root

Login sebagai user root secara langsung sangat berisiko. Sebaiknya, buat pengguna biasa dan berikan hak akses sudo.

# Ubah file konfigurasi SSH

sudo nano /etc/ssh/sshd_config

# Temukan baris yang berisi "PermitRootLogin yes" dan ubah menjadi

PermitRootLogin no

4. Menggunakan Autentikasi Kunci Publik

Menggunakan kunci SSH dapat meningkatkan keamanan secara signifikan dibandingkan menggunakan password.

Buat sepasang kunci SSH di client:

ssh-keygen -t rsa -b 4096Salin kunci publik ke server:

ssh-copy-id user@server_ipNonaktifkan autentikasi password:

sudo nano /etc/ssh/sshd_config PasswordAuthentication no

5. Menggunakan Firewall

Menetapkan kebijakan firewall yang tepat dapat membantu melindungi port SSH Anda. Contoh penggunaan ufw untuk mengizinkan akses ke port SSH tertentu:

sudo ufw allow 2222/tcp

sudo ufw enable

6. Menggunakan Fail2Ban

Fail2Ban adalah alat yang dapat membantu mencegah kegagalan login yang berulang dengan memblokir IP address yang mencurigakan.

sudo apt-get install fail2ban

Konfigurasikan fail2ban untuk SSH dengan mengedit file konfigurasinya:

sudo nano /etc/fail2ban/jail.local

Tambahkan konfigurasi berikut:

[sshd]

enabled = true

port = 2222

filter = sshd

logpath = /var/log/auth.log

maxretry = 3

bantime = 600

Setelah itu, restart fail2ban:

sudo systemctl restart fail2ban

Kesimpulan

Melindungi server SSH dari serangan brute force adalah langkah yang penting untuk menjaga keamanan data dan sistem Anda. Menggunakan kombinasi teknik seperti penggunaan password yang kuat, mengubah port SSH, dan menggunakan kunci publik adalah cara-cara efektif untuk memperkuat pertahanan Anda. Selalu ingat untuk melakukan pemantauan dan pengelolaan yang tepat agar server Anda tetap aman dari ancaman yang mungkin muncul di masa depan.